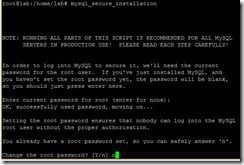

Oft gewünscht – bei MySQL vorhanden: Das mach mich sicher Skript! Um einen MySQL server im ersten Schritt abzusichern gibt man als root folgenden Befehl ein:

mysql_secure_installation

Danach folgen eine Handvoll Fragen die natürlich mit dem MySQL-root-Benutzer anfangen:

Hat man die Fragen alle richtig beantwortet, so sind die Testdaten und Zugänge aus dem System entfernt, der root Benutzer abgesichert und die entsprechenden Privilegien richtig gesetzt. Zusätzlich empfehle ich den Datenbankport nicht auf der Firewall freizuschalten damit ganz sicher keiner von außen auf das System kommt. Wie man das mit Hilfe von iptables macht erkläre ich hier.

Ist diese Absicherung eigentlich auch bei MAMP und WAMP Installationen sinnvoll, die zwar auch einen MySQL Server enthalten, der aber doch eigentlich nur lokal läuft?

Hallo Jens,

wenn der Server tatsächlich nur lokal erreichbar ist braucht man das normal nicht. Es schadet aber auch nicht – damit ist man zumindest etwas sicherer falls der server versehehntlich auch extern verfügbar gemacht wird.

Wer XAMPP, WAMPP, MAMP, LAMP (noch was vergesen?) auf einem Server nutzt, dem ist nicht mehr zu helfen!

Frage zum Securen:

In der Abfrage wir u.a. gefragt ob root per Remote auf die DB zugreifen kann.

Was ist jetzt mit Remote-Zugriff durch root gemeint?

Nemen wir folgendes an:

1. Man verbindet sich per Remote-Desktop auf den Server und greift dann erst auf die MySQL-DB zu.

2. Man will direkt vom Arbeitsplatz über das Internet (ohne Remote-Desktop) direkt auf die MySQL-DB zugreifen.

Hi,

wenn man sich remote auf den Server verbindet und von dort auf die DB dann ist das natürlich für die Datenbank ein lokaler Zugriff. Allerdings würde ich bei einem produktiven System nicht empfehlen nach aussen Remote Desktop Sessions zu erlauben.

Dein Szenario 2 ist mit dem Setup natürlich ausgeschlossen (das ist sinn zu Zweck).

Danke für die Anwort!

Hat ja etwas länger gedauert. 😉

Naja, Szenario 1, mit dem Remote-Desktop, ist für Admins – nicht für normale Benutzer – schon ok.

Hi,

gerade für Admins würde ich hoffen, dass diese in der Lage sind ein Linux System ohne RDP zu verwalten. Insbesondere bei Admin Zugängen über das Internet sollten man den foot print so klein wie möglich halten.