Nachdem ich meine ersten Schritte der HomeAutomation mit einer auf einem Raspberry PI basierten FHEM gegangen bin, dabei aber durchweg auf HomeMatic Komponenten gesetzt habe, wollte ich nun auch die Steuerzentrale die direkt von HomeMatic angeboten wird testen.

Inbetriebnahme

Der Aufbau und der erste Start des Gerätes ist recht einfach wenn man sich etwas mit IT auskennt und nicht versucht sich an die Anleitung zu halten. Darin steht nämlich z. B. dass man die Webseite der Steuerzentrale im lokalen Netz über http://homematic-ccu2 erreichen kann – was natürlich in jedem normalen Netz nicht funktionieren wird. Im Gegenteil findige Werbetreibende haben die URL mit .com erweitert registriert und genau dort landet man mit gängigen Browsern auch da diese von einem Tippfehler ausgehen.

Nachdem man es also hinbekommen hat die IP Adresse des neuen Gerätes entweder über den eigenen Router oder die HomeMatic Windows Software herauszufinden, wird man von der Software begrüßt und gebeten ein Update durchzuführen (sehr sinnvoll). Die Startseite in welche man danach geleitet wird ist sehr übersichtlich und man findet sich recht schnell darauf zurecht.

Sicherheitsschlüssel ändern

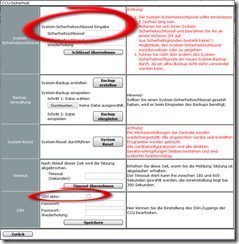

Die wichtigen Dinge zuerst ;-). Über den Button Einstellungen –> Systemsteuerung erreicht man das Menü mit den wesentlichen Einstellungsmöglichkeiten der Software. Unter dem Punkt Sicherheit hat man hier auch die Möglichkeit den verwendeten AES Schlüssel von dem sonst verwendeten Standard (identisch auf allen Geräten und daher nicht empfehlenswert) abzuändern. Den neuen Schlüssel sollte man auf jeden fall an einem oder besser mehreren sicheren Orten aufbewahren! Man kann in dieser Maske zudem den SSH Server aktivieren und ein Backup erstellen (empfehlenswert nachdem man den Sicherheitsschlüssel geändert hat).

Zeitserver Ändern

Im Standard verwendet die CCU2 einen Zeitserver von Homematic. Da man damit für den Hersteller transparent macht, dass man seine Produkte verwendet etc. stelle ich diese Einstellung auf einen allgemeinen ntp server um. In der Systemsteuerung klickt man hierfür auf Zeit-/ Positionseinstellung und ändern den Wert des Zeitservers wie in meinem Beispiel ab:

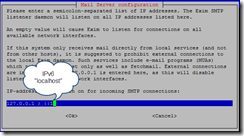

CCU – Firewall

Die Adressbereiche die für den eingeschränkten Zugriff verwendet werden, werde nicht mit den vom DHCP Server erhaltenen Daten abgeglichen. Ich habe bei mir ein 10er Netz und die Freigaben waren für ein 192er class B eingerichtet. Man sollte diese Einstellungen somit auf sein eigenes Netz anpassen und speichern. Erreichen kann man diese über den Menüpunkt Firewall konfigurieren ebenfalls in der Systemsteuerung.

Allgemeine Einstellungen

Wer mit der CCU2 auch mit dem Preis pro kWh Strom oder Gas rechnen möchte, kann die dafür derzeit relevanten Kosten unter Allgemeine Einstellungen hinterlegen. Das ist ggf. hilfreich wenn man z. B. mit Hilfe der Schaltsteckdosen den Stromverbrauch des Trockners oder des Kühlschranks ermitteln möchte.

Gerät anlernen

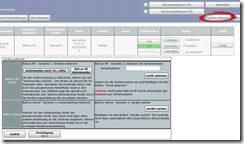

Die Anlage wird natürlich erst durch die Angeschlossenen Geräte nützlich. Daher klicken wir im rechten oberen Eck auf den Button Geräte anlernen. Daraufhin öffnet sich folgendes Fenster und der Lernmodus ist für 60 Sekunden aktiv. Innerhalb dieser Zeit sollte man auf dem anzulernenden Gerät ebenfalls den entsprechenden Knopf betätigen. Für jedes erfolgreich angelernte Gerät sollte der Zähler unter Posteingang am Ende der 60 Sekunden entsprechend erhöht werden.

Klicken Sie auf den Posteingang und prüfen Sie ob alle gewünschten Geräte aufgeführt sind. Handelt es sich bei dem Gerät um einen Tausch eines bestehenden Gerätes, so können Sie dies über die Aktion im System hinterlegen. Um das Gerät verwenden zu können, müssen Sie den Button Fertig betätigen. Sie können auch bereits in dieser Ansicht anfangen ihre Geräte in Gruppen zusammen zu fassen z. B. Kinderzimmer.