Nachdem ich in meinem letzten Artikel gezeigt habe wie man den Security Configuration Wizard (SCW) installiert möchte ich nun am Beispiel eines Windows Exchange Server (Edge Transport) zeigen wie man diesen verwendet.

Als erster Schritt ist es notwendig die bei der Installation mitgelieferten Konfigurationsdateien im SCW zu registrieren. Der Exchange liefert hierfür in dem Unterordner „Scripts“ seines Installationsverzeichnisses zwei XML Dateien mit. Die Datei Exchange2007.xml ist dabei für einen „normalen“ Exchange Server und die Datei Exchange2007Edge.xml für einen Edge Transport Server. Für Windows 2008 Server gibt es jeweils noch Dateien mit der Endung _WinSrv2008.

Da wir im aktuellen Beispiel einen Edge Transport Server härten möchten kopieren wir die für diesen relevante XML Datei nach %windir%\Security\msscw\kbs. Das Tatsächliche registrieren der Rolle erfolgt mit folgendem Konsolenbefehl:

scwcmd register /kbfile:%windir%\security\msscw\kbs\Exchange2007Edge_WinSrv2008.xml /kbname:MSExchangeEdge

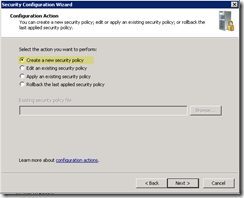

Nun Können wir den SCW an sich starten (Start – Suchen – SCW). Da wir noch keine Security Policy erstellt haben wählen wir im ersten Fenster „Create new security policy“ aus.

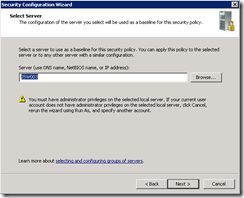

Da man den SCM auch remote verwenden kann wird man aufgefordert ein Zielsystem zu wählen:

Abhängig von der Leistung seines Systems kann man nun eine gewisse Zeit auf einen solchen Balken starren 🙂 .

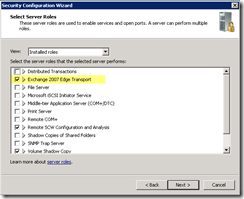

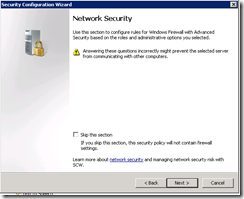

Das folgende Fenster kann, nach genauem Studium der Warnung mit Weiter bestätigt werden. Im darauf folgenden Fenster werden die von Windows erkannten installierten Rollen für das System erkannt und vorausgewählt. Wenn wir bei der Registrierung der Exchange Edge Server Rolle alles richtig gemacht haben, dann sollte diese hier aufgeführt und ausgewählt sein.

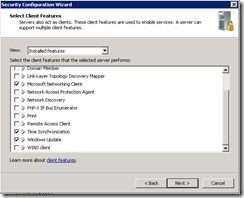

Dem neuen Rollen bzw. Features Ansatz von Microsoft folgend wird man im nächsten Schritt nach den installierten Features gefragt wobei auch hier bereits eine Vorauswahl erfolgt ist (das warten oben hat sich gelohnt 🙂 ). Allerdings sollte man den DNS Client in aller Regel nach nominieren.

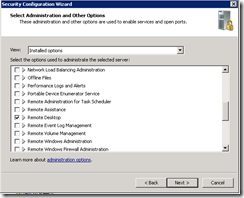

Nun folgen noch die Options – wobei ich hier den Remote Desktop noch nominiert habe. Auch wenn die Maschine in der DMZ steht hätte ich gerne die Möglichkeit diese zu steuern. Leider reicht mein Budget in meinem privaten Testlab nicht für ein RemoteControlBoard (entsprechende Spenden werden jedoch jederzeit gerne angenommen…). Die Services „Microsoft Fibre Channel Platform Registration Service“ und „Smart Card“ sind dahingegen für mich nicht notwendig (obwohl vorausgewählt) und wurden daher von mir deaktiviert.

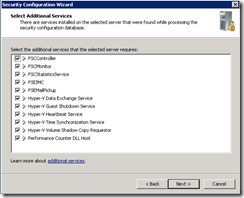

Nun kommen noch die zusätzlichen Dienste die auf der Maschine laufen. Da es sich bei meiner Maschine um eine Testmaschine handelt die auf einem Hyper-V läuft sind bei mir auch noch die damit verbundenen Dienste notwendig.

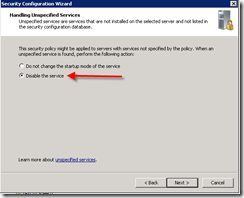

Langsam aber sicher geht es dem Ende entgegen. Im nachfolgenden Fenster erhalten wir nun die Wahl was mit Services geschehen soll, die nicht in den vorgenannten Dialogen an bzw. aus geschaltet wurden. Der sicherste Weg ist natürlich diese zu deaktivieren – und da wir diesen Wizard ausführen um ein System für die DMZ zu härten würde ich auch empfehlen diesen Weg zu gehen.

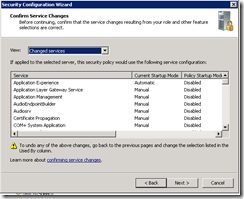

Nun bekommen wir noch eine Zusammenfassung (bitte genau Prüfen!)

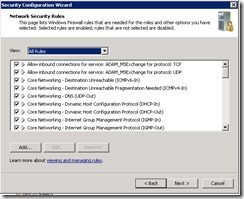

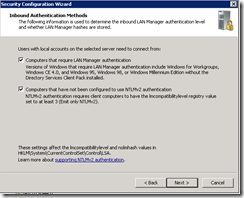

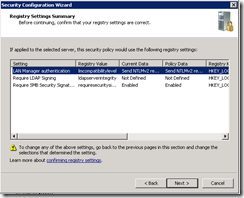

Die Nachfolgenden Dialoge zeigen nun noch ein Mal die genauen Regeln, die definiert werden:

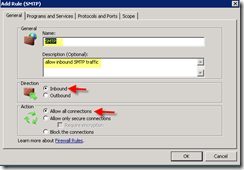

Da wir Mails über den Port 25 entgegen nehmen wollen müssen wir hier noch eine Regel hinzufügen. Das erledigen wir mit einem Klick auf Add.

Unter dem Reiter Protokolls and Ports müssen wir nun den Typ sowie die Portnummer festlegen, die wir freigeben möchten. Da man In- und Outbound nicht zusammen anwählen kann müssen wir diesen Schritt anschließend noch mal wiederholen um auch noch eine Outbound Regel zu erstellen.

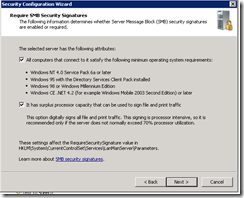

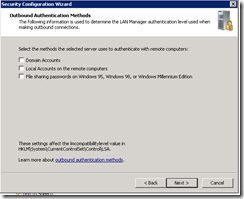

Da wir hier einen Edge Transport Server installieren wird hier keine der Optionen ausgewählt:

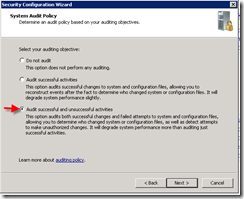

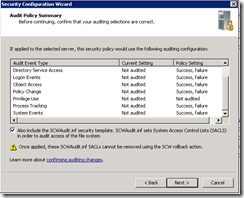

Beim Auditing bin ich Mal wieder nicht der Meinung des Wizards. Hier würde ich nicht nur erfolgreiche Events aufzeichnen sondern auch fehlgeschlagene. Nur so kann man Angriffsversuche erkennen und entsprechende Gegenmaßnahmen veranlassen.

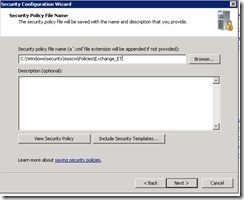

Jetzt wird es ernst:

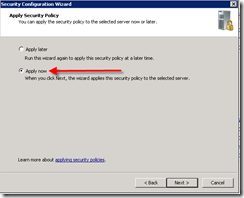

Wenn Ihr System nun nach einem Reboot noch alle Funktionen erfüllt die es erfüllen soll dann sollten Sie dem Ziel ein sicheres System zu erhalten ein gutes Stück näher gekommen sein! Sie sollten allerdings nicht vergessen regelmäßig Sicherheitpatches zu installieren, in die Logs zu schauen und gegebenenfalls den Wizard erneut zu starten um evtl. durch Updates aktivierte Services wieder los zu werden! Sollte der Server seinen Dienst nicht wie vorgesehen verrichten können Sie den Wizard einfach neu starten und die Rollback Option wählen.

Testen kann man die Funktion des Edge Transport Servers am besten indem man zum einen via telnet auf Port 25 herzustellen versucht und zum anderen indem man auf dem Mailbox Server folgenden Befehl in der Exchange Management Shell absetzt:

Test-EdgeSyncronization